Managementberatung

Sicherheitsberatung

Sicherheitsberatung

Concepture bietet maßgeschneiderte Sicherheitslösungen, die Organisationen aller Größen vor physischen und digitalen Bedrohungen schützen.

Sicherheitskonzept

Sachverständigenwesen

Videoüberwachung

Perimetersicherung

Zutrittskontrolle

Einbruchmeldeanlagen

Sicherheitsschleusen

Sicherheitsbeleuchtung

Elektroakustische Anlagen zur Notfallalarmierung

Drohnendetektion

Planung von Sicherheitsleitstellen

Rauch-Wärmeabzugsanlage

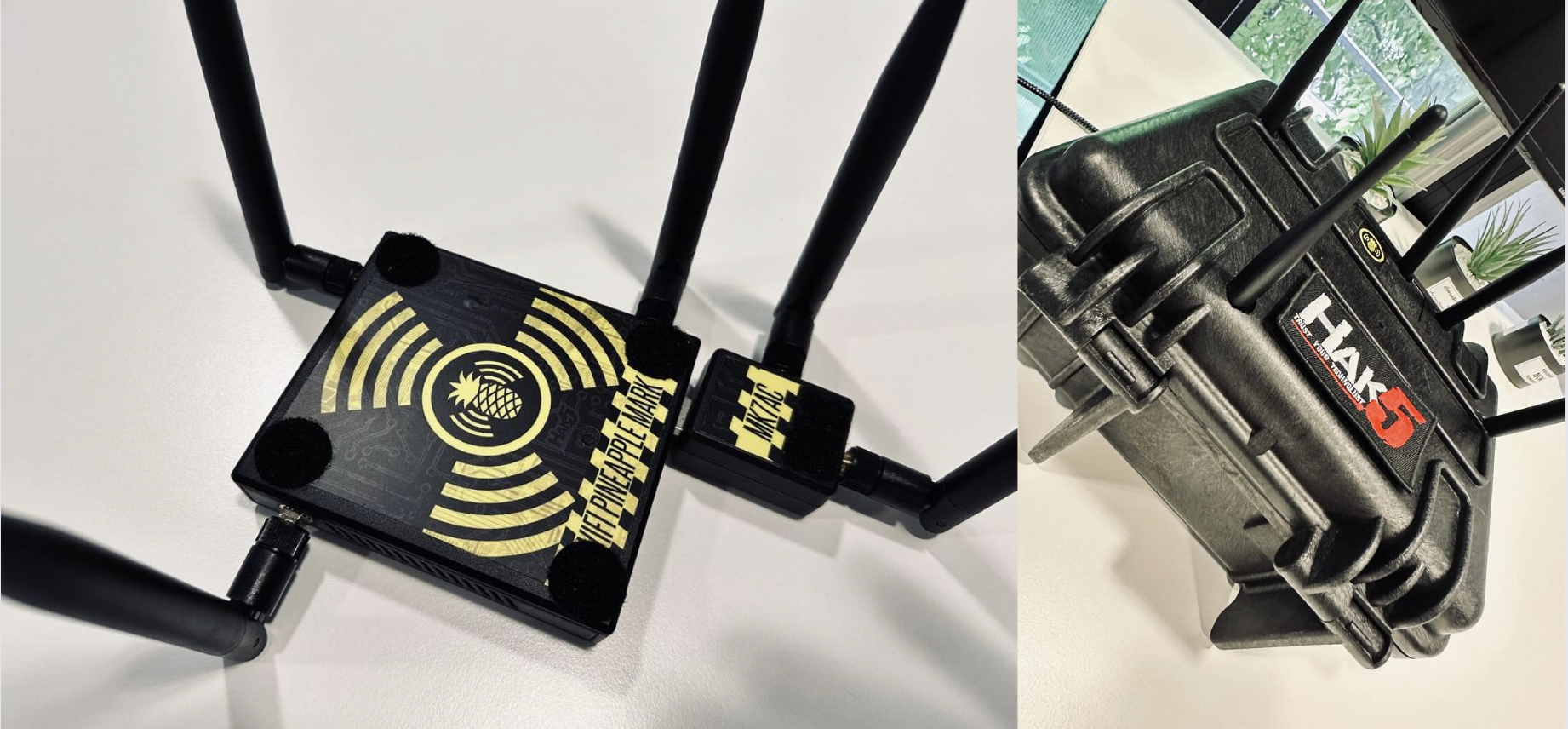

Cybersicherheit

IHR ANSPRECHPARTNER

Clemens Schindler

Redaktion (v.i.s.d.P.)

Sie haben Fragen zu unseren Publikationen?

Kontaktieren Sie uns – direkt per Mail oder Telefon.

Wir freuen uns darauf, Sie und Ihr Unternehmen kennenzulernen.

Tel. +49 (0)7223 808479-23